¡Migrar tus semillas de IOTA! La tormenta por las que atraviesa la Fundación IOTA después de que un pirata cibernético vulneró su wallet Trinity el pasado 12 de febrero está a punto de finalizar. Sin embargo los tenedores de semillas para el manejo de las criptomonedas deben tomar acciones a la brevedad. Existe riesgo de que las personas puedan perder sus activos.

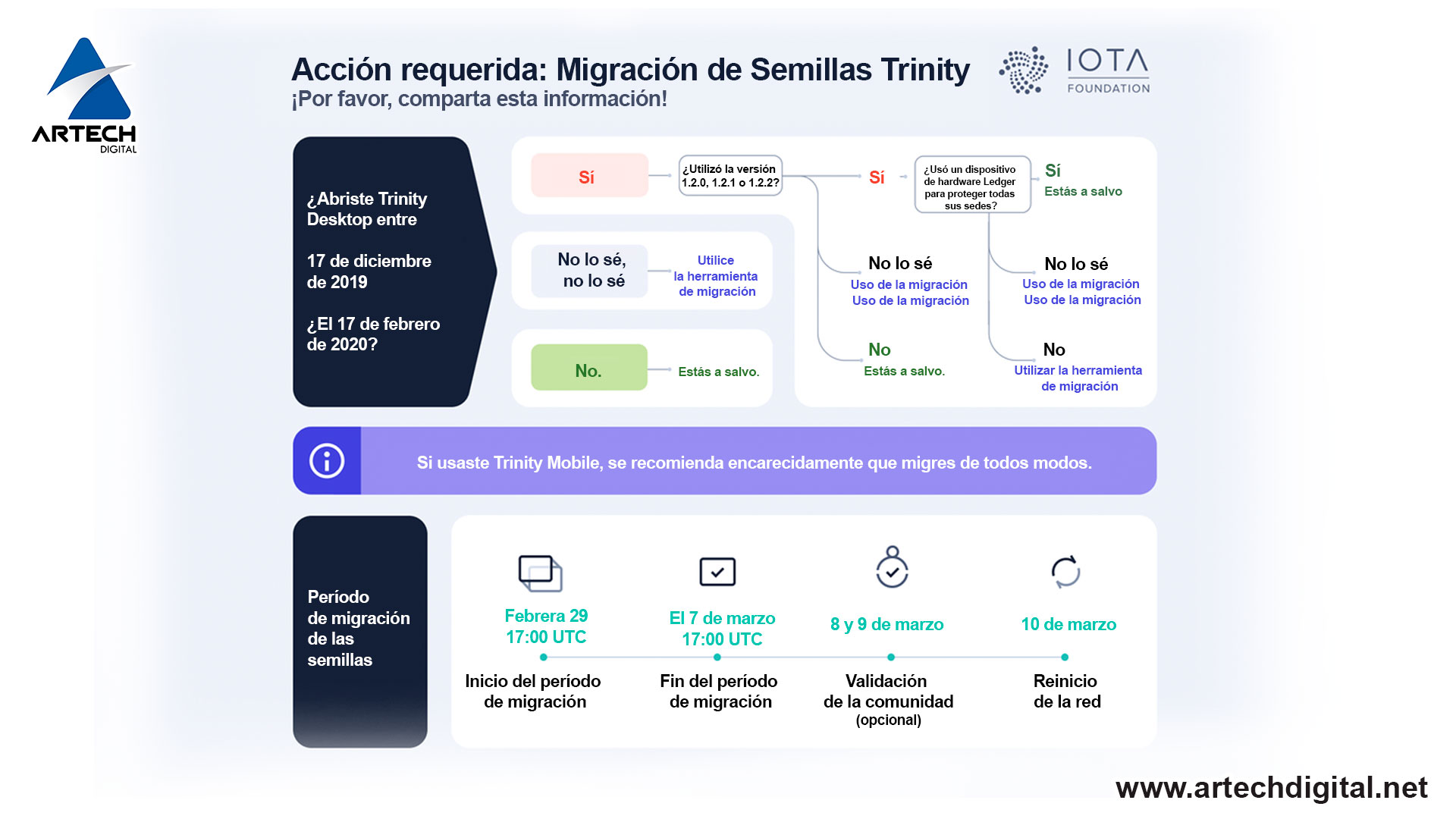

Con miras a facilitar el proceso de migración de tus semillas de IOTA la Fundación ha colocado en su sitio web oficial para actualizaciones, status.iota.org., una infografía. La imagen ayuda a los usuarios a dar pasos seguros y rápidos. El objetivo es cumplir con los nuevos requisitos que ayuden a normalizar la ventisca digital por la que atraviesa IOTA.

Hace más de 72 horas las Fundación IOTA anunció que el próximo fin de semana reactivará a “el coordinador”. Sin embargo ha dado un lapso amplio para que se hagan las necesarias migraciones con miras a dejar sin poder la “hacker de febrero”. La clave son las semillas.

La alternativa de la IOTA a la cadena de bloques no ha podido procesar transacciones de valor en efectivo desde que desconectó al “coordinador”.

De acuerdo al equipo de seguridad que trabaja en el caso de IOTA, la decisión de desactivar al “coordinador” evitó que los ladrones robaran más monedas después de que ya tenían en sus manos 8,55 Teraiota (al precio actual de unos 1,7 millones de euros).

En Latinoamérica se ha venido impulsando la tecnología Tangle a través de IOTA Latino presidida por el Ing. en Información Saúl Ameliach, quien es especialista en Tangle. El objetivo de la institución es crear proyectos de este tipo basados en la Internet de las Cosas, que beneficien y adapten al ser humano del futuro, y sean dirigidos por empresas y casas de estudios.

Migrar tus semillas de IOTA

De acuerdo a los procedimientos en curso estamos actualmente en el «período de migración de tus semillas de IOTA» de siete días, que dura hasta el sábado 7 de marzo a las 18:00 hora alemana. Entonces el “coordinador” finalmente se encenderá de nuevo.

Pero antes de que eso suceda, los usuarios de Trinity tienen que tomar medidas para evitar perder sus monedas después de todo: Si utilizan la versión de escritorio de la cartera y la han abierto entre el 17 de diciembre de 2019 y el 17 de febrero de 2020, deberían cambiar su contraseña y seguir el plan de migración descrito aquí para estar seguros. La Fundación IOTA también pide ayuda para informar a todas las partes interesadas sobre este asunto.

Semillero reclasificado

El “semillero” de IOTA ha sido reclasificado con un nuevo mapa de encriptación. La Fundación alemana anunció que el 10 de marzo será el día cuando el Coordinador será reactivado para permitir se sigan procesando con normalidad estas criptomonedas.

El equipo de tareas de IOTA desarrolló un dispositivo de migración de tus semillas de IOTA que puede cambiar instantáneamente las fichas de las carteras afectadas.

Muchos son los expertos y las ideas intercambiadas en foros especializados. En ellos se ha planteado que el cierre del Coordinador impidió que el atacante vaciara las carteras de los consumidores. El tiempo fue usado por el equipo de IOTA para examinar las soluciones.

MoonPay frente al espejo

De acuerdo a información que se ventila en los espacios de la Fundación IOTA, la entidad reconoció una integración de terceros con Moonpay, un servicio de pasarela con cifrado fiat, como el posible infractor. El objetivo siempre fue el Semillero de IOTA.

Según los trabajos forenses digitales los bolsillos cargaron el código de Moonpay por medio de un estándar. Con ese movimiento obligaron a migrar tus semillas de IOTA.

Los especialistas en Cyberseguridad dijeron que se accedía a él mediante una sencilla solicitud HTTPS. La acción es comparable a la carga de una página web de un navegador. La evaluación del proveedor del sistema de títulos de área (DNS) de Moonpay, CloudFlare, reveló que el atacante había modificado manualmente la IP detrás del acuerdo CDN.

Esto fue supuestamente realizado por medio de una clave de la API de CloudFlare que concedió la autorización requerida.

Sin embargo no está claro cómo pudo haberla obtenido el atacante. Sin embargo parece posible que requiriera algún tipo de contacto cerrado con el equipo o un miembro de MoonPay. Se especula sobre el uso de un ente corporal. La flexibilidad de robar independientemente las claves de CloudFlare puede ser una vulnerabilidad realmente crítica de su personal.